RHEL7でしばらくキーを操作しないでおくと、以下の様なカーテンが降りてくるけど、非常に鬱陶しい。

今回はこれのdisableの仕方。

で、firefoxにgnome-shell extensionを入れる。これで、ブラウザで、https://extensions.gnome.org を

閲覧すると、インストールしまっかと聞いてくるようになる。

https://extensions.gnome.org/extension/730/curtains-up/

に curtainを disable するプラグインがあるので、これをインストール。

なお、パスワード入力はGnome標準の機能でdisableできるが、これがとんでもなく分かりにくいので

ついでに紹介。

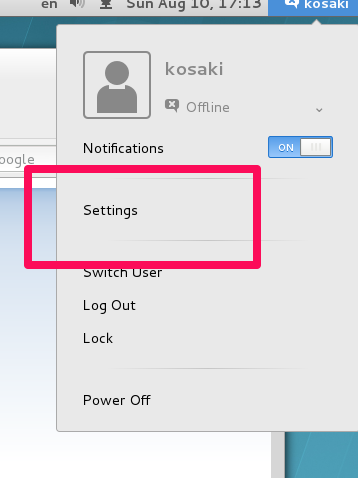

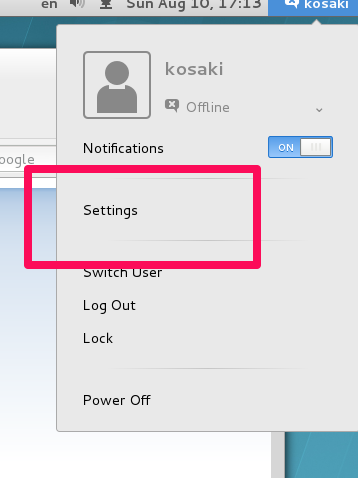

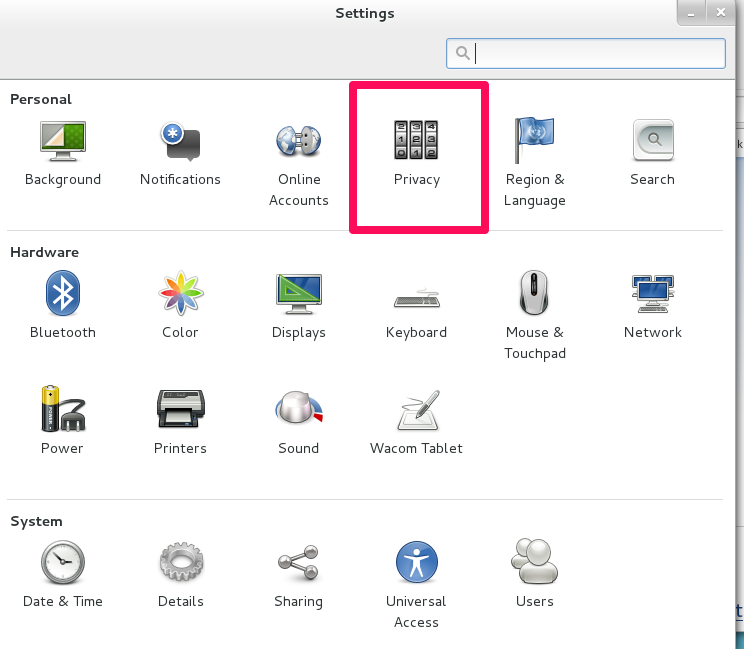

メニューバー右端の、自分の名前をクリック、Settingsを選択

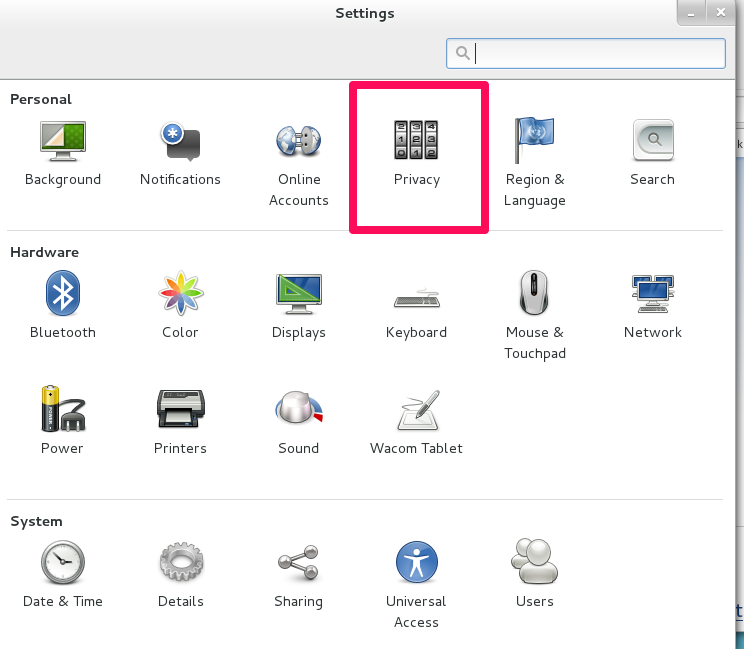

Privacyを選択

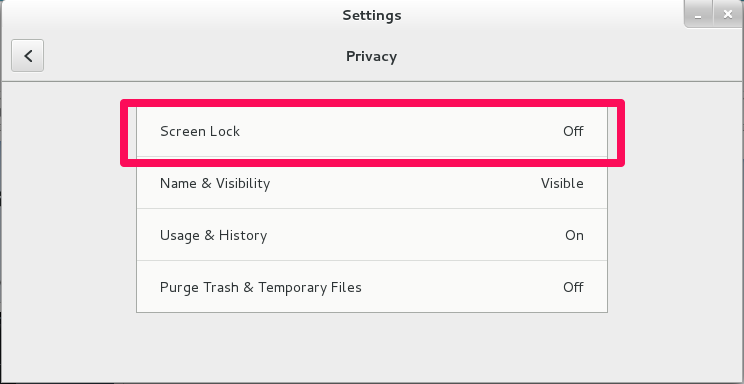

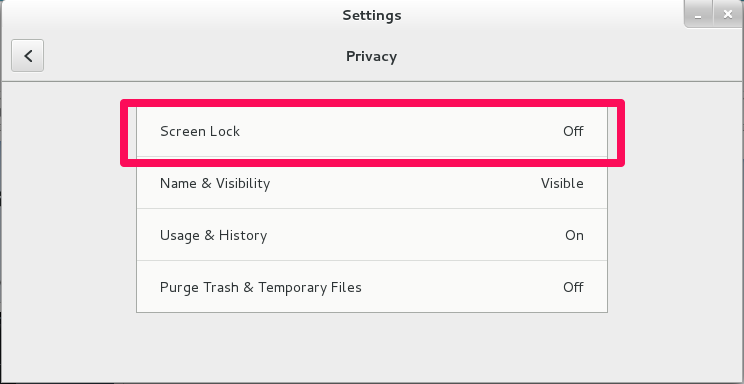

Screen LockをOFFに変更

昔ながらのようにスクリーンセーバーというアイコンがコントロールパネルにあるかと思い込んでるとハマる。

今回はこれのdisableの仕方。

% sudo yum install -y gnome-shell-browser-plugin

で、firefoxにgnome-shell extensionを入れる。これで、ブラウザで、https://extensions.gnome.org を

閲覧すると、インストールしまっかと聞いてくるようになる。

https://extensions.gnome.org/extension/730/curtains-up/

に curtainを disable するプラグインがあるので、これをインストール。

なお、パスワード入力はGnome標準の機能でdisableできるが、これがとんでもなく分かりにくいので

ついでに紹介。

メニューバー右端の、自分の名前をクリック、Settingsを選択

Privacyを選択

Screen LockをOFFに変更

昔ながらのようにスクリーンセーバーというアイコンがコントロールパネルにあるかと思い込んでるとハマる。